Una ola de acusaciones se desató esta semana sin presentar pruebas por parte de las agencias de noticias y propaganda del régimen Venezolano, luego de que supuestamente sus plataformas fuesen atacadas según ellos por un grupo de hackers haciendo uso de unos avanzados sistemas y métodos de ataque de denegación de servicios (TCP Middleblox Reflection) Motivo por el cual he decidido indagar un poco en el tema ya que llamo mi atención debido a que mi especialidad de seguridad digital, se basa en la protección de sistemas y plataformas comunicacionales específicamente, y que aparte mi nombre de la nada surgió entre los señalados y se refirieron a mi como autor material de dicho ataque cibernetico, basándose en que en meses pasados escribí algunos artículos en el área de tecnología sobre los riesgos empresariales ante los ataques de denegación y nuevos métodos usados por los Ciber-Delincuentes.

VIDEO DE LA AGENCIA Venezuela News

Antes de continuar el artículo me parece importante dejar en claro que no tengo ningún tipo de relación con el periodista Roberto Deniz con quien buscan vincularme así como tampoco con el medio de comunicación del que el forma parte. En el pasado he tenido la oportunidad de trabajar para una variedad de medios de comunicación de Venezuela (exclusivamente en el tema de seguridad Digital) pero jamás con ninguno vinculado al periodista ni a Armando.Info, mi área de trabajo no se enfoca exclusivamente en el país Venezuela de por si es uno de los países a los que menos he prestado servicios profesionales, mi área de ciberseguridad abarca medios y plataformas centro americanas, europeas y norte americanas que van desde pequeñas web como tiendas online y páginas de noticias hasta sistemas más complejos como organismos electorales, sistemas de salud y plataformas financieras como bancos.

Luego de tanto revuelo en mis redes sociales por estas menciones y señalamientos decidí Proceder a realizar un análisis rápido de la web en cuestión que fue supuestamente vulnerada y atacada utilizando para ello herramientas básicas disponibles en la web sin costo alguno y que explicaré a continuación:

Una vez realizado el escaneo de la web e identificadas sus malas configuraciones y deficiencias, procedí a poner en practica algunas técnicas de explotación de vulnerabilidades (únicamente con fines de investigación).

Cómo lo reflejó el escaneo inicial es una web extremadamente vulnerable con fallos críticos en donde deja expuestos su puertos principales y que cualquier persona con conocimientos básicos e intenciones malíciosas puede aprovechar haciendo uso de un ataque “HTTP CONNECT” para inundar sus servidores y provocar el colapso de la misma. Método que procedo a explicar:

“Método HTTP CONNECT”

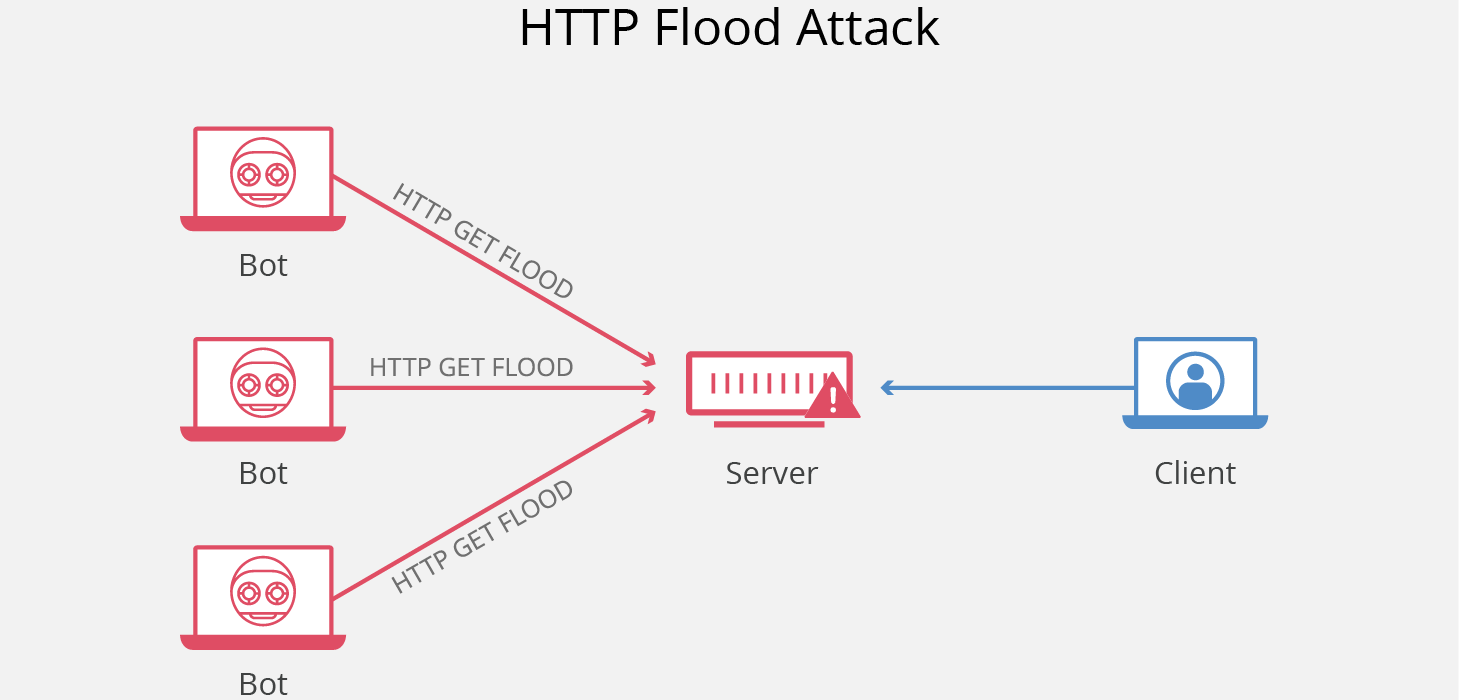

Un ataque de HTTP CONNECT es un tipo de ataque de denegación de servicio distribuido volumétrico (DDoS) diseñado para abrumar un servidor objetivo con solicitudes HTTP. Una vez que el objetivo se ha saturado con solicitudes y no puede responder al tráfico normal, se producirá una denegación de servicio para solicitudes adicionales de usuarios reales.

¿Cómo funciona un ataque de inundación HTTP?

Los ataques de inundación HTTP son un tipo de ataque DDoS de «capa 7». La capa 7 es la capa de aplicación del modelo OSI y se refiere a protocolos de Internet como HTTP. HTTP es la base de las solicitudes de Internet basadas en navegador y se usa comúnmente para cargar páginas web o para enviar contenidos de formularios a través de Internet. Mitigar los ataques a la capa de aplicación es particularmente complejo, ya que el tráfico malicioso es difícil de distinguir del tráfico normal.

Para lograr la máxima eficiencia, los actores maliciosos comúnmente emplearán o crearán botnets para maximizar el impacto de su ataque. Al utilizar muchos dispositivos infectados con malware, un atacante puede aprovechar sus esfuerzos lanzando un mayor volumen de tráfico de ataque.

Este tipo de ataque es un método muy básico de denegación de servicios nada complejo “Layer tipo 7” el cual se puede programar desde diferentes plataformas que existen en la web dedicadas para ello, muchas totalmente gratis. Anexo Ejemplos de estas:

https://icyaf.neocities.org/stresser.html

https://stresser.gg/?btwaf=71819867

(Dichas web son señaladas con fines educativos y de investigación, mi persona y el medio donde se publique este artículo no nos hacemos responsables por el mal uso de estas por terceros).

Las pruebas que se realizaron basadas en el análisis técnico reflejaron que la web sufrió un daño crítico por unos minutos mientras se le aplicó un ataque sencillo de denegación. Ataque que como se explicó anteriormente se puede programar de forma gratuita en la web sin mayores conocimientos técnicos en él área. Esta prueba echaría por tierra los señalamientos de estas agencias de noticias pro gubernamentales de Venezuela donde indicaban que se trataba de un ataque avanzado y un contrato de cientos de miles de Dólares entre medios y periodistas opositores con grupos de hackers.

Hasta el momento de esta publicación no han cesado los señalamientos en mi contra por parte de cuentas pro gubernamentales y aliadas a estas agencias de noticias del régimen donde me han expuesto al escarnio publico a mi y mi familia sin pruebas ni sustento alguno.

Foto1

foto2

Foto3

Foto4